---

title: 今度はボットが襲来しました

author: kazu634

date: 2015-01-26

wordtwit_posted_tweets:

- 'a:1:{i:0;i:6646;}'

wordtwit_post_info:

- 'O:8:"stdClass":13:{s:6:"manual";b:0;s:11:"tweet_times";s:1:"1";s:5:"delay";s:1:"0";s:7:"enabled";s:1:"1";s:10:"separation";i:60;s:7:"version";s:3:"3.7";s:14:"tweet_template";b:0;s:6:"status";i:2;s:6:"result";a:0:{}s:13:"tweet_counter";i:2;s:13:"tweet_log_ids";a:1:{i:0;i:6646;}s:9:"hash_tags";a:0:{}s:8:"accounts";a:1:{i:0;s:7:"kazu634";}}'

tmac_last_id:

- 589363466013519872

author:

- kazu634

categories:

- インフラ

---

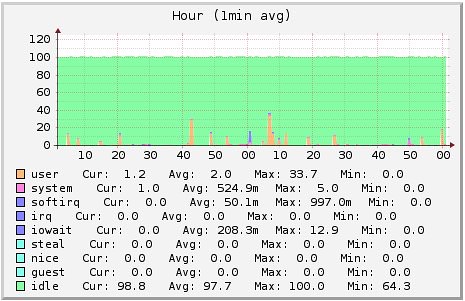

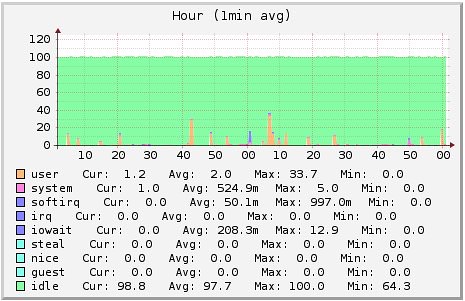

今度はボットくんが襲来してきました。サーバーのリソース使用状況が異なるので、メモとして貼りつけておきますね。まずはアクセス数から:

今度はボットくんが襲来してきました。サーバーのリソース使用状況が異なるので、メモとして貼りつけておきますね。まずはアクセス数から:

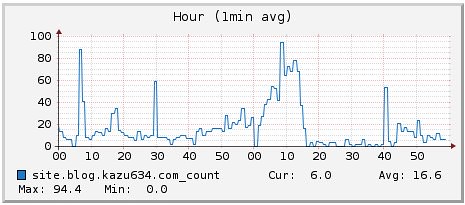

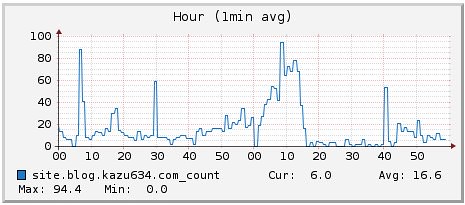

次はレスポンスタイムです。ブルートフォースアタックの時は、ログインページにのみのアクセスだったため、ほとんど500ms以内のレスポンスタイムでしたが、ボットのアクセスは網羅的で、キャッシュに載っていないページは生成処理が入るため、一部でレスポンスタイムが悪化しているみたいです:

次はレスポンスタイムです。ブルートフォースアタックの時は、ログインページにのみのアクセスだったため、ほとんど500ms以内のレスポンスタイムでしたが、ボットのアクセスは網羅的で、キャッシュに載っていないページは生成処理が入るため、一部でレスポンスタイムが悪化しているみたいです:

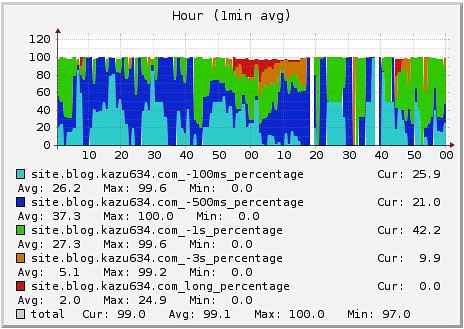

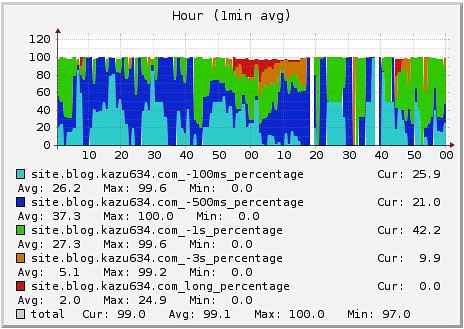

Load Averageはこちら:

Load Averageはこちら:

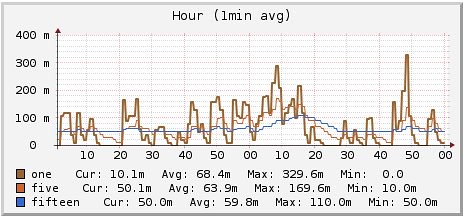

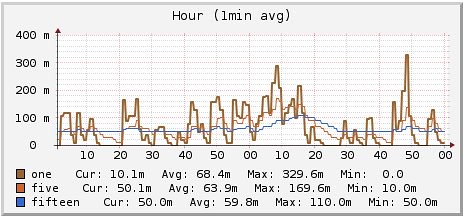

CPU使用率です。やっぱり、キャッシュに載っていないページを生成する際は、瞬間的にUserの割合が高くなってしまうようです。逆にキャッシュに乗っているページを応答する場合は、ほとんどCPUを使用せずに処理できていることもわかります:

CPU使用率です。やっぱり、キャッシュに載っていないページを生成する際は、瞬間的にUserの割合が高くなってしまうようです。逆にキャッシュに乗っているページを応答する場合は、ほとんどCPUを使用せずに処理できていることもわかります:

今度はボットくんが襲来してきました。サーバーのリソース使用状況が異なるので、メモとして貼りつけておきますね。まずはアクセス数から:

今度はボットくんが襲来してきました。サーバーのリソース使用状況が異なるので、メモとして貼りつけておきますね。まずはアクセス数から:

次はレスポンスタイムです。ブルートフォースアタックの時は、ログインページにのみのアクセスだったため、ほとんど500ms以内のレスポンスタイムでしたが、ボットのアクセスは網羅的で、キャッシュに載っていないページは生成処理が入るため、一部でレスポンスタイムが悪化しているみたいです:

次はレスポンスタイムです。ブルートフォースアタックの時は、ログインページにのみのアクセスだったため、ほとんど500ms以内のレスポンスタイムでしたが、ボットのアクセスは網羅的で、キャッシュに載っていないページは生成処理が入るため、一部でレスポンスタイムが悪化しているみたいです:

Load Averageはこちら:

Load Averageはこちら:

CPU使用率です。やっぱり、キャッシュに載っていないページを生成する際は、瞬間的にUserの割合が高くなってしまうようです。逆にキャッシュに乗っているページを応答する場合は、ほとんどCPUを使用せずに処理できていることもわかります:

CPU使用率です。やっぱり、キャッシュに載っていないページを生成する際は、瞬間的にUserの割合が高くなってしまうようです。逆にキャッシュに乗っているページを応答する場合は、ほとんどCPUを使用せずに処理できていることもわかります: